Entropia obtient la certification SOC 2 Type II. Ce que cela signifie pour la sécurité de notre dataroom.

De nombreux fournisseurs prétendent que vos données sont en sécurité avec eux, mais comment le savoir ? Chez Entropia, nous ne voulions pas que nos clients nous fassent confiance sur parole. C'est pourquoi nous avons traversé des mois d'audit indépendant et rigoureux pour obtenir l'attestation SOC 2 Type II.

Qu'est-ce que SOC 2 Type II?

« SOC » signifie System and Organisation Controls (Contrôles des systèmes et de l'organisation). Il s'agit d'un cadre d'audit conçu par l'American Institute of Certified Public Accountants (AICPA).

Le « 2 » le distingue des autres rapports SOC : SOC1 se concentre sur les contrôles de reporting financier, SOC2 sur la sécurité opérationnelle et la confiance, etc. Malgré ses origines comptables, SOC2 est devenu l'une des normes les plus largement reconnues pour les entreprises technologiques qui stockent ou traitent des données clients sensibles.

Le cadre évalue une organisation selon cinq « critères de services de confiance » :

- Sécurité : protection contre les accès non autorisés.

- Disponibilité : les systèmes doivent rester opérationnels et résilients.

- Intégrité du traitement : les informations doivent être traitées avec précision et fiabilité.

- Confidentialité : les informations sensibles doivent être restreintes aux personnes autorisées à les consulter.

- Confidentialité des données : les informations personnelles doivent être collectées et utilisées de manière appropriée.

Et il existe deux niveaux d'assurance :

- Un rapport Type I montre que les bons contrôles sont conçus à un moment donné.

- Un rapport Type II va plus loin : il vérifie que ces contrôles ne sont pas seulement conçus mais aussi exploités efficacement sur une période prolongée, généralement plusieurs mois.

Pour les clients, cette distinction est cruciale. Le Type II nécessite des mois de preuves continues, pas seulement des documents. C'est une discipline, pas une case à cocher.

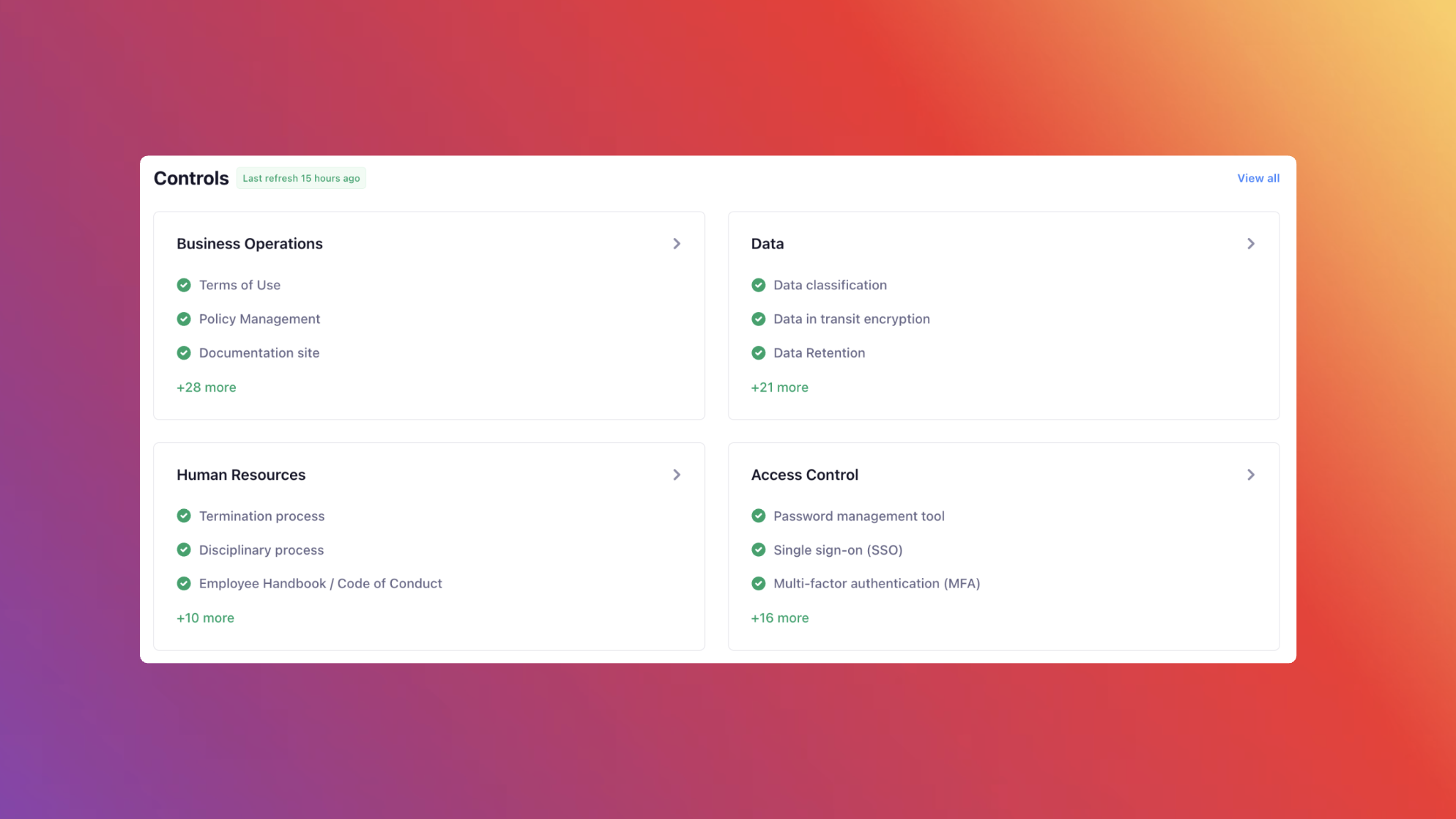

Ce qu'Entropia fait pour maintenir SOC 2 Type II

Atteindre les normes SOC2 Type II a nécessité la mise en œuvre et la documentation de contrôles qui couvrent chaque partie de notre organisation :

- Infrastructure: les systèmes cloud et les réseaux doivent être renforcés (configurés de manière sécurisée pour résister aux attaques), surveillés (observés en temps réel pour détecter les comportements inhabituels) et résilients (capables de se rétablir rapidement après une panne). Cela exige un ajustement et un investissement constants.

- Code applicatif: chaque modification logicielle est enregistrée, examinée et testée avant sa publication. En pratique, cela signifie maintenir un contrôle de version, des revues de code par les pairs et des pipelines de tests automatisés, disciplines qui exigent de la rigueur de la part des développeurs et des processus de soutien pour garantir la cohérence et la responsabilité.

- Gestion des accès : seules les personnes autorisées peuvent accéder à des systèmes spécifiques, et leurs droits sont examinés régulièrement. Cela implique une authentification multifacteur, des permissions basées sur les rôles et des audits périodiques pour prévenir l'accumulation de privilèges.

- Ressources humaines : les employés font l'objet de vérifications d'antécédents, reçoivent une formation en sécurité et font l'objet d'un départ soigneusement géré. Ces mesures garantissent la confiance dans les personnes qui construisent et exploitent les systèmes, réduisant les risques internes.

- Réponse aux incidents : les systèmes de surveillance détectent les anomalies, tandis que les processus de réponse garantissent un confinement et un rétablissement rapides. Cela signifie pratiquer des exercices, exécuter des outils de détection et coordonner les équipes afin que les menaces ne soient pas seulement repérées mais neutralisées rapidement.

La sécurité n'est pas un projet secondaire. Elle est présente dans chaque commit de code, chaque demande d'accès, chaque modification de système.

Et surtout, nous avons été audités de manière indépendante pendant plusieurs mois pour prouver que ces contrôles sont appliqués dans la pratique, et pas seulement documentés en théorie.

Pourquoi c'est important pour nos clients

Pour les clients, SOC2 Type II fournit une assurance tierce. Cela montre que la sécurité chez Entropia n'est pas simplement promise mais vérifiée de manière indépendante. C'est l'une des attestations les plus largement reconnues et exigeantes disponibles pour les fournisseurs de logiciels-en-tant-que-service, nécessitant des contrôles stricts qui fonctionnent de manière cohérente dans le temps.

Cela signifie que vos données sont traitées de manière responsable, que les systèmes sont surveillés et que les risques sont gérés activement. En même temps, cela reflète des pratiques d'ingénierie structurées et disciplinées : examens formels des accès, processus de build reproductibles et journaux opérationnels qui résistent à l'examen.

Qu'en est-il d'ISO 27001 ?

Nous ne sommes pas les seuls impliqués dans la protection de vos données. Lorsque vous utilisez Entropia, vos données sont traitées par nos systèmes, mais lorsqu'elles sont stockées au repos, elles résident sur l'infrastructure d'un fournisseur cloud. Parmi nos sous-traitants, ce fournisseur cloud est le plus important : il héberge physiquement vos données.

C'est pourquoi, lors de l'évaluation de la sécurité d'un fournisseur SaaS, il est essentiel de considérer également les normes de sécurité des fournisseurs cloud sur lesquels ils s'appuient. Notre partenaire d'hébergement, Scaleway, est certifié selon la norme ISO/IEC 27001, la norme internationalement reconnue pour les systèmes de gestion de la sécurité de l'information. Cette certification s'applique à l'infrastructure de Scaleway et démontre que leurs centres de données et leur environnement cloud sont régis par des pratiques solides de gestion de la sécurité et des risques.

Pour les clients d'Entropia, cela fournit une couche d'assurance supplémentaire : tandis que notre attestation SOC2 Type II valide la manière dont nous gérons et exploitons nos propres contrôles au fil du temps, la certification ISO 27001 de Scaleway confirme que l'infrastructure sous-jacente sur laquelle nos services fonctionnent est également vérifiée de manière indépendante pour suivre les meilleures pratiques.

Ensemble, ces cadres abordent différentes couches de sécurité : de nos processus opérationnels à l'environnement physique et cloud qui les soutient.

Notre plancher, pas notre plafond

SOC2 Type II est l'une des attestations de sécurité les plus largement reconnues et rigoureuses pour les fournisseurs SaaS, et nous sommes fiers de la respecter.

Mais pour nous, ce n'est que le plancher, pas le plafond. Nous adoptons un modèle de sécurité Zero Trust en plus : une approche dans laquelle aucun appareil, utilisateur ou requête n'est approuvé par défaut. Chaque action est authentifiée, autorisée et surveillée en continu. Ce modèle va au-delà des exigences de SOC 2 et renforce la résilience au niveau architectural.

💡 En savoir plus: Notre modèle de sécurité Zero-Trust →

Pierre-Louis